Meltdown i Spectre nisu jedini sigurnosni problemi koje Intel ima suočenih ovih dana. Danas su otkrili istraživači iz F-Securea još jedna slabost Intelovog upravljačkog softvera koji bi mogao omogućiti napadač s kratkim fizičkim pristupom osobnim računalima da bi se uporno pojačao daljinski pristup sustavu zahvaljujući slaboj sigurnosti u Intelovoj tehnologiji Alat za upravljanje aktivnom tehnologijom (AMT) – daljinski “izvan opsega” tehnologija upravljanja uređajima instalirana na 100 milijuna sustava više u posljednjem desetljeću, navodi Intel. No, Intel kaže da je to tako u osnovi je krivnja proizvođača računala za to što nisu pravilno zaštitili uređaj konfiguracija za AMT u izbornicima za postavljanje BIOS-a.

Daljnje čitanje

Evo kako i zašto će zakrpe Spectre i Meltdown boljeti izvođenje

Intel je već našao druge probleme s AMT-om, najavljujući zadnji Možda je došlo do propusta u nekim verzijama firmwarea koji bi to mogli “dopusti neprivilegiranom napadaču da preuzme kontrolu nad značajke upravljanja dostupne ovim proizvodima. “Zatim u Studenog 2017. Intel je gurnuo hitne sigurnosne zakrpe na PC dobavljači dodatnih upravljačkih softvera ranjivih na takve napadi – tehnologije ugrađene u većinu računala sa sustavom Intel isporučenih od tada 2015.

Daljnje čitanje

Prodavači računala se svađaju dok Intel najavljuje ranjivost u firmveru [Promjena]

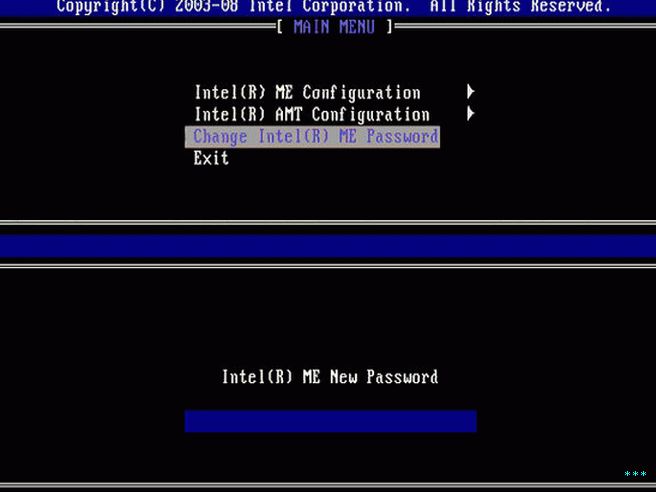

Ali najnovija ranjivost – otkrila je u srpnju 2017. godine F-Secure sigurnosni savjetnik Harry Sintonen i otkrio tvrtka danas u postu na blogu – više je značajka nego bug. Mogu se ugroziti prijenosna i stolna računala s Intel AMT trenutke od osobe s fizičkim pristupom računalu – čak zaobilazeći lozinke za BIOS, Trusted Platform Module osobni identifikacijske brojeve i lozinke za enkripciju Bitlocker diska – ponovno pokretanje računala, ulazak u njegov BIOS sustav za pokretanje i odabir konfiguracija za Intelovo BIOS proširenje za Menadžer za upravljanje (MEBx).

Thisboot menu could allow an attacker to get remote access to yourbilježnica ili radna površina.Dell

Thisboot menu could allow an attacker to get remote access to yourbilježnica ili radna površina.Dell

Ako MEBx nije konfigurirao ni korisnik ni njihov IT odjel organizacije, napadač se može prijaviti u konfiguracijske postavke pomoću Intelove zadane lozinke za “admin”. Napadač tada može promijeniti lozinku, omogućiti udaljeni pristup, i postavite upravljački softver tako da korisniku računala ne bude “omogućen” poruka u vrijeme pokretanja. “Sada napadač može dobiti pristup sustav na daljinu, “primjetio je F-Secureov izdanje,” sve dok su koji se mogu umetnuti na isti mrežni segment s žrtva (omogućavanje bežičnog pristupa zahtijeva nekoliko dodatnih koraka). ”

Videozapis F-Securea raspravlja o eksploataciji Intel AMT.

Za napad je potreban fizički pristup. Ali količinu vremena potreban za izvršenje napada je toliko kratak da čak i bilježnica ili stolno računalo ostavljeno bez nadzora nekoliko minuta kompromitirano u onome što istraživači sigurnosti nazivaju anđonom napad “zle sluškinje” – ili u ovom slučaju zli barista, suradnik, kolega zrakoplovne tvrtke ili putnika u vlaku ili bilo tko drugi s nekoliko osoba minuta nesmetanog pristupa računalu. Udaljeni pristup je ograničeno na bilo koju mrežu na koju se ciljano računalo spoji, ali koje mogu uključivati bežične mreže.

Krajem prošlog mjeseca, Intel je izdao smjernice o najboljim postupcima za konfiguriranje AMT-a za sprečavanje ovih i drugih vrsta zasnovanih na AMT-u napada na računala. In the “Q&A” document, Intel acknowledged theproblem, ali staviti naglasak na proizvođače računala zbog toga što nisu ispravno slijedeći Intelove savjete:

Ako zadana lozinka Intel MEBx nikada nije promijenjena, an neovlaštena osoba s fizičkim pristupom sustavu mogla bi ručno davanje Intel AMT putem Intel MEBx ili USB ključem pomoću zadane lozinke. Ako proizvođač sustava ima slijedio je Intelove preporuke za zaštitu izbornika Intel MEBx pomoću sistemsku BIOS lozinku, bio bi to fizički napad ublažiti.

Sintonen je rekao da su sva prijenosna računala koje je dosad testirao bili su ranjivi na napad.

Ažuriranje: Intelov glasnogovornik reagirao je Post F-Securea, e-mailom šalje Arsu sljedeću izjavu:

Zahvaljujemo na istraživanju sigurnosne zajednice na činjenicu da se neki proizvođači sustava nisu konfigurirali njihovi sustavi za zaštitu Intel Management Engine BIOS Extension (MEBx). Izdali smo smjernice o najboljim postupcima konfiguracije u 2015. godini i ažurirali je u studenom 2017. godine, te snažno pozivamo OEM-ove da to urade konfiguriraju svoje sustave za maksimalnu sigurnost. Intel nema višu prioritet od sigurnosti naših kupaca, i nastavit ćemo i dalje redovito ažurirajte naše smjernice proizvođačima sustava kako biste bili sigurni imaju najbolje informacije o tome kako osigurati svoje podatke.

Slika s liste Getty Images